Crecen los ataques desde sitios fiables que han sido infectados

El último informe X-Force sobre Tendencias y Riesgos de IBM pone de manifiesto el incremento de ‘exploits’ en navegadores y ataques por inyección SQL.

IBM ha publicado la última entrega de su informe semestral “X-Force sobre Tendencias y Riesgos”, cuyos datos han sido obtenidos tras recopilar el seguimiento de más de 15.000 millones de sucesos diarios procedentes de más de 4.000 clientes del Gigante Azul.

En ellos se ha observado un incremento de las técnicas de infección de sitios web fiables donde son redirigidos los navegantes mediante diversos métodos. Una vez que acceden a esas páginas web, sus sistemas son infectados a través del navegador y sus vulnerabilidades.

IBM destaca que esta tendencia se está produciendo incluso en sitios web de compañías sólidas y dignas de confianza por parte de los usuarios.

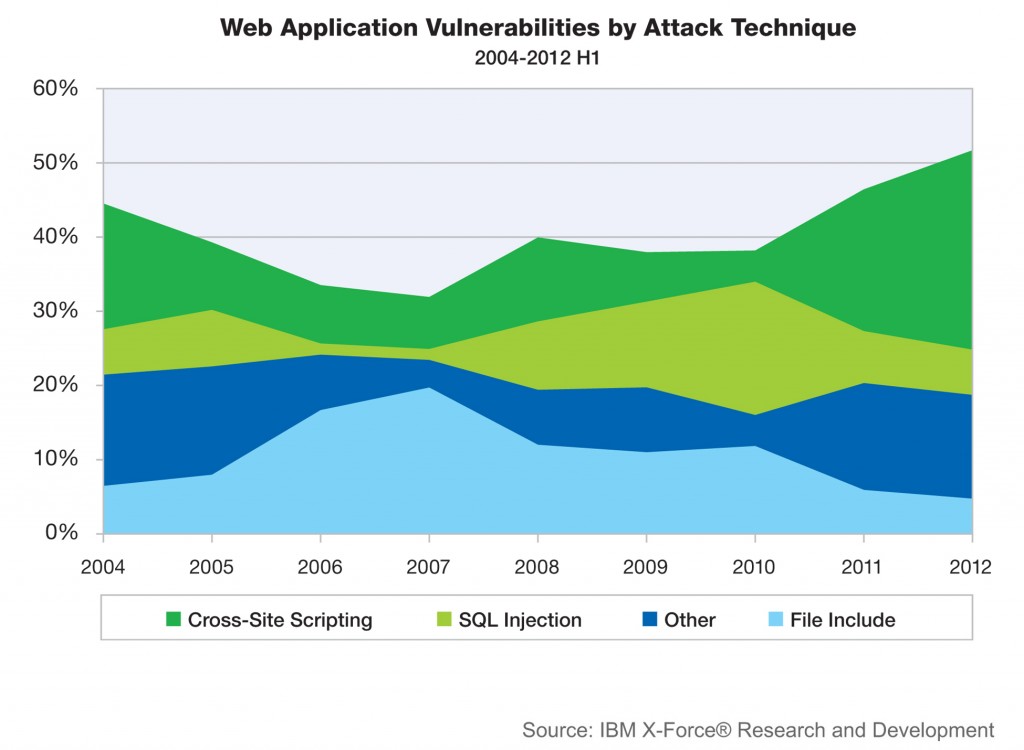

Por otra parte, se ha detectado que los ataques por inyección SQL están prácticamente al mismo nivel que las técnicas de ‘cross-site scripting’.

La popularidad de la plataforma Mac también está siendo aprovechada por los ciberdelincuentes para extender ataques persistentes APT y exploits contra el sistema operativo de Apple. Hasta hace poco, este tipo de amenazas se veían habitualmente en plataformas Windows, pero IBM explica que las brechas de seguridad en ambos sistemas se van igualando.

El fenómeno BYOD

El informe X-Force de IBM ha prestado especial atención al creciente uso de dispositivos móviles en las empresas para el trabajo diario, Llegando a varias conclusiones al respecto. La principal es que se siguen extendiendo las estafas mediante el envío de mensajes SMS Premium sin el consentimiento de los usuarios. Las tiendas de aplicaciones alternativas a las oficiales son un foco de infección ya que muchos de estos desarrollos tienen escondidas piezas de código malicioso.

Mientras tanto, IBM apunta a la necesidad por parte de las empresas que adopten las tendencias BYOD de desplegar políticas de seguridad y cumplimiento, algo que podría evitar problemas relacionados con el uso de los dispositivos personales en los ámbitos laborales.

Por último, el Gigante Azul dedica parte de las conclusiones a recomendar el uso de contraseñas seguras, una tarea de gestión cada vez más importante en función de los servicios que se estén ejecutando en la nube: utilizar contraseñas largas (a ser posible una combinación de varias palabras), cambiarlas cada cierto tiempo, establecer la información privada para recuperar o restablecer las contraseñas… En el lado de los administradores, se recomienda el uso de técnicas de cifrado para que estas cadenas viajen más seguras por las redes y no puedan ser robadas desde las bases de datos donde se encuentran almacenadas.