Descubren un fallo de seguridad en Android que concierne al 99% de los terminales

Esta vulnerabilidad, presente desde el lanzamiento de Android 1.6 “Donut”, permite modificar el código APK sin deshacer la firma criptográfica de las aplicaciones para convertirlas en troyanos.

Usuarios y expertos se están acostumbrado al descubrimiento de malware móvil dirigido a dispositivos Android, ya que el software de Google es el más utilizado en smartphone a nivel mundial.

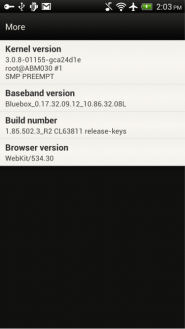

Pero un estudio de BlueBox Labs, el equipo de investigación de BlueBox Securitym ha detectado algo todavía más grave: una vulnerabilidad en el modelo de seguridad de este software que afecta al 99% de los dispositivos existentes.

Y es que dicho bug se remonta al lanzamiento de Android 1.6 “Donut” allá por septiembre de 2009 y, por lo tanto, se estima que está presente en todos los terminales fabricados duante los últimos cuatro años. Una cifra que podría rondar tranquilamente los 900 millones de equipos.

¿En qué consiste, concretamente el fallo? En una debilidad que permitiría a hackers potenciales modificar el código APK sin deshacer la firma criptográfica de una aplicación legítima y acabar convirtiéndola en un troyano que pasaría “totalmente desapercibido para la tienda de aplicaciones, el teléfono y el usuario final”, según describen los investigadores.

En la práctica, esto permitiría desde robar datos personales a través de los diversos sistemas de mensajería o los documentos guardados en el terminal, realizar llamadas y grabar conversaciones, hasta tejer una enorme botnet móvil.

“Mientras el riesgo para el individuo y las empressa es grande […] éste se agrava si tenemos en cuenta las aplicaciones desarrolladas por los fabricantes de dispositivos (por ejemplo, HTC, Samsung, Motorola, LG) o por terceras parte que trabajan en cooperación con ellos (por ejemplo, Cisco con AnyConnect VPN), a las que se otorgan privilegios elevados especiales dentro de Android, como acceso al sistema UID”, señalan desde BlueBox.

Al parecer, la compañía informó oficilmente del error en febrero y ahora es responsabilidad de los distintos fabricantes crear y lanzar actualizaciones de firmware para solucionar el problema.